Bonjour à tous

Ce petit post pour vous faire un rapide résumé sur mon dernier changement de Firewall.

Pendant plus de 10 ans mon infrastructure était gérée par un serveur physique hébergeant la distribution IPCOP. Cette distribution a rempli son boulot, sans aucun soucis, mais n’évoluait plus dans sa version 1.4.21. Un nouvelle version est sortie en 2.x mais nécessitait une totale réinstallation.

J’ai abandonné cette possibilité car la machine hébergeant mon IPCOP était largement obsolète et que cela faisait un bout de temps que je suivait les évolutions de la version UTM Home Edition de Sophos.

Au final la migration entre les deux technologies c’est fait sans soucis.

Description de la version UTM Home Edition

Essential Firewall Edition assure la protection illimitée des adresses IP, ainsi que les fonctions suivantes sans aucune limite dans le temps :

- Mise en réseau : routeur Internet, établissement de liaisons, serveur et proxy DNS, relais DynDNS et DHCP, prise en charge de NTP, QoS automatique

- Sécurité réseau : pare-feu avec inspection dynamique et traduction des adresses réseau (DNAT/SNAT/usurpation d’identité).

- Accès à distance : prise en charge des protocoles PPTP et de L2TP over IPSec (y compris iPhone)

- Journalisation/édition de rapports : journalisation complète sur le disque dur local, recherches, rapports en temps réel sur le matériel, l’utilisation et la sécurité du réseau, et rapports exécutifs quotidiens

- Administration : interface utilisateur Web dans la langue locale, assistant de configuration, sauvegarde et restauration des configurations, notifications aux administrateurs, prise en charge du protocole SNMP, gestion centralisée via Sophos UTM Manager (gratuitement).

Cette version remplie toutes mes demandes, que ce soit d’un point de vue routeur, sécurité, possibilité d’accès distant sans oublier les rapports qui sont détaillées automatisables.

Mise en place

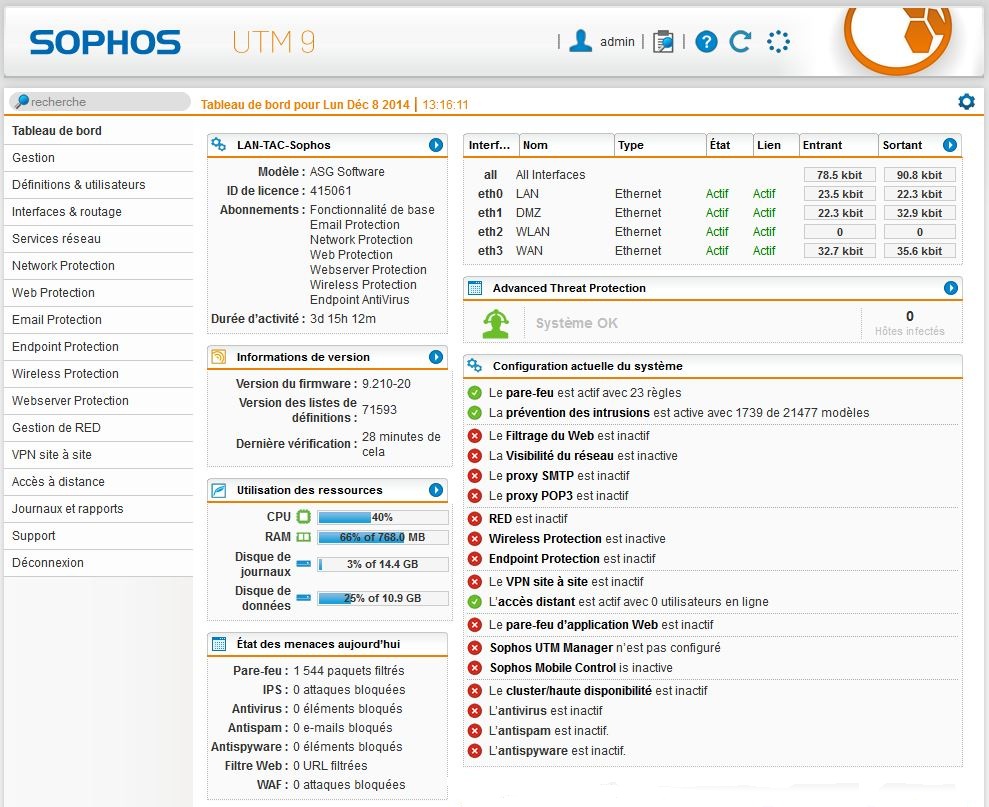

Bien tenté par une appliance mais bon il faut savoir être raisonnable, et puis j’avais une machine qui remplissez les demandes niveau matérielles, c’est à dire :

- Intel(R) Pentium(R) 4 CPU 1.50GHz

- Un disque dur de 40Go

- 768 Mb – 1Go serait le top

- 4 cartes réseaux – LAN – DMZ – WLAN – WAN

Effectivement je fonctionne chez moi avec 4 zones bien distinctes dans mon réseau.

Ensuite rien de plus simple, il suffit de s’inscrire sur le site et de télécharger le fichier ISO et le fichier de licence.

Et ensuite un petit boot sur l’iso et l’installation est faite en 10 min et accessible ensuite via :

- SSH : ssh loginuser@ip_sophos

- Web : https://ip_sophos:4444

L’interface web est très fluide et assez bien fini, on retrouve rapidement ce qu’on cherche dans les différentes rubriques du menu de gauche.

Utilisation au quotidien

Je l’utilise maintenant depuis un petit mois sans aucun soucis. Voici les fonctionnalités que j’utilise à ce jour :

Onglet Gestion

- Up2Date : Mise à jour automatique

- Sauvegarde / Restauration : Avec mise en place d’un export de la conf par mail toutes les nuits

- Notification : Par mail via la configuration d’un serveur SMTP

- SNMP : Configuration pour interrogation SNMP à distance

Définitions & utilisateurs

- Gestion des réseaux : Définition des réseaux et des hôtes entre autre pour la réservation DHCP via les adresses MAC

- Gestions de services : Définition des services pour les règles de filtrage

- Utilisateurs & groupes : Définitions de utilisateurs locaux ou VPN

Interfaces & routage

- Interfaces : Gestions des interfaces physiques ou virtuelles

Services réseau

- DNS : Gestion des DNS externes et gestions des services DNS sur les différentes zones

- DHCP : Gestion de l’attribution des adresses via DHCP pour moi dans mon LAN et WLAN

- NTP : Gestion des serveurs de temps pour les machine des réseaux LAN et DMZ

Networking Protection

- Pare-feu : Gestion de règles de filtrage, blocage de pays d’un point de vue IP

- NAT : Mise en place du Masquerading et du Network Adress Translation

- Advanced Threat Protection : Activation de la recherche de menaces sur les réseaux gérés par l’UTM Home Edition de Sophos

- Prévention des intrusions : Activation de l’IPS sur les trois réseaux internes / Anti-DoS / Anti-Portscan…

Web Protection

Pour l’instant non utilisé mais va être utilisé pour faire du filtrage pour de contenu entre autre pour la mise en place d’un contrôle parentale.

Email Protection

Pour l’instant non utilisé.

Endpoint Protection

Pour l’instant non utilisé.

Wireless Protection

Pour l’instant non utilisé.

Webserver Protection

Pour l’instant non utilisé.

Red Protection

Pour l’instant non utilisé.

VPN site à site

Pour l’instant non utilisé.

Accès à distance

- L2TP sur IPSec : Mise en place d’accès distant via un VPN pour certains utilisateur

Journaux et rapports

L’ensemble des catégories de ce menu est utilisé en fonction de l’information recherchée.

Un rapport journalier est envoyé par mail ainsi qu’un hebdomadaire et mensuel.

De plus toutes les nuits, l’ensemble des logs est exporté sur une NAS pour sauvegarde.

Conclusion

Actuellement cette gamme de pare-feu remplie totalement mes espérances, aussi bien par ses fonctionnalités diverses et variées que par son ergonomie et son mode de fonctionnement.

Je reviendrais vers vous pour faire un point d’ici quelques mois de fonctionnement et peut être l’activation de nouvelles fonctionnalités